Transaktionsnummer

Eine Transaktionsnummer (TAN) ist ein Einmalkennwort, das üblicherweise aus sechs Dezimalziffern besteht und vorwiegend im Online-Banking verwendet wird.

Realisierung[Bearbeiten | Quelltext bearbeiten]

Es gibt mehrere Ansätze, um TANs zu erzeugen, zu prüfen und an den Nutzer zu übertragen. Einige davon werden im Folgenden beschrieben.

TAN-Liste (klassisches TAN-Verfahren)[Bearbeiten | Quelltext bearbeiten]

Beim klassischen TAN-Verfahren erhält der Teilnehmer beim Electronic Banking, meist per Post, eine Liste von Transaktionsnummern. Bei jedem Buchungsvorgang – der Transaktion – muss eine beliebige TAN der aktiven Liste eingegeben werden. Sie ist eine Ergänzung zur Persönlichen Identifikationsnummer (PIN). Falls die Bank nach Eingabe der korrekten PIN einen Buchungsauftrag mit korrekter TAN erhält, geht sie davon aus, dass der Auftrag vom Kunden abgesendet wurde. Die TAN wird von der Bank als Quasi-Unterschrift interpretiert. Sie verfällt nach einmaligem Gebrauch. Wenn die TAN-Liste eines Kunden zur Neige geht, sendet die Bank nach Anforderung oder automatisch eine neue.

Als die Anzahl von Phishing-Angriffen stark zunahm, wurde diese Art der TAN-Liste von vielen Banken ab etwa 2005 durch die indizierte TAN-Liste ersetzt.[1]

Indizierte TAN-Liste (iTAN)[Bearbeiten | Quelltext bearbeiten]

Einen Schritt weiter als das klassische TAN-Verfahren gehen die indizierten Transaktionsnummern, kurz iTAN: Kunden können hier ihren Auftrag nicht mehr mit einer beliebigen TAN aus der Liste legitimieren, sondern werden von der Bank aufgefordert, eine bestimmte, durch eine Positionsnummer (Index) gekennzeichnete TAN aus der zu diesem Zweck nun durchnummerierten Liste einzugeben. Die TAN-Eingabe muss innerhalb weniger Minuten erfolgen. Auch im Falle einer Nichtverwendung wird die angeforderte TAN im Bankrechner als verbraucht gekennzeichnet.

Dieses Verfahren kann von Hackern auf zwei Weisen angegriffen werden:[2]

- Infektion des Systems des Opfers mit einem „Trojaner“

- Man-in-the-Middle-Angriff

In beiden Fällen ist das Ziel des Angreifers, sich unbemerkt in die Kommunikation der Bank mit dem Kunden einzuklinken und dem Bankkunden zu suggerieren, dass er sich auf einer Bank-Website befinde, obwohl er sich tatsächlich auf einer gefälschten Bank-Website befindet. Durch Einblenden eines Formulars innerhalb eines gefälschten Online-Banking-Systems kann dann der Online-Banking-Kunde z. B. zur Eingabe mehrerer TANs inklusive Indexnummer aufgefordert werden.

Die Schadsoftware tauscht im Hintergrund die Überweisungsdaten aus; mit der angeforderten TAN bestätigt der Online-Banking-Kunde also tatsächlich die betrügerische Überweisung des Hackers. Auf seinem PC-Bildschirm sieht er immer noch seine Originalüberweisung. Selbst die Umsatzanzeige und der Kontosaldo können so manipuliert werden, um keinen Verdacht aufkommen zu lassen.

Immer mehr Banken sahen daher die iTAN-Liste nur noch als Mindestschutz und empfahlen ihren Kunden andere Verfahren (siehe unten).

Ein Nachteil der iTAN ist, dass auch für Überweisungen von unterwegs (z. B. aus dem Urlaub) immer die gesamte iTAN-Liste benötigt wird. War es beim einfachen TAN-Verfahren noch möglich, einzelne TANs verdeckt (etwa getarnt als Telefonnummer) mitzuführen, ist eine iTAN-Liste schwerer zu tarnen und könnte einem Dieb so als Ganzes in die Hände fallen. Allerdings benötigt ein Dieb immer noch die PIN, um Geld zu erbeuten.

Dagegen besteht ein praktischer Vorteil der iTAN gegenüber der einfachen TAN darin, dass man verbrauchte iTANs nicht von der Liste streichen muss. Dadurch kann man beispielsweise ohne Synchronisierungsprobleme mit mehreren, voneinander unabhängigen, verschlüsselten elektronischen Kopien einer iTAN-Liste arbeiten.

Das iTAN-Verfahren gilt seit Einführung nicht als völlig sicher.[2] Phishing-Angriffe sind durch iTAN zwar schwieriger geworden, aber nicht unmöglich. Das BKA hat im Jahr 2008 rund 1800 erfolgreiche Phishing-Angriffe registriert, die in aller Regel durch die Einschleusung von Trojanern erfolgten.[3]

Anfang 2007 tauchten demnach erste „phishing kits“ (Software-Module) auf, die über Man-in-the-middle-Angriffe abgefischte iTANs in Echtzeit für eigene Transaktionen benutzen könnten.[3] 2010 wurden mit einem entsprechenden iTAN-Trojaner 1,65 Millionen Euro erbeutet. Das Schadprogramm („Trojaner“) manipulierte dabei im Hintergrund sowohl die Überweisungsdaten als auch die Kontoübersichtsseite, wodurch die tatsächlich getätigten Überweisungen verborgen blieben.[4]

2012 empfahl die Europäische Agentur für Netz- und Informationssicherheit (ENISA) daher allen Banken, die PCs ihrer Kunden grundsätzlich als infiziert zu betrachten und deshalb Sicherheitsverfahren zu verwenden, bei denen diese noch einmal unabhängig vom PC die tatsächlichen Überweisungsdaten kontrollieren können. Beispiele sind laut ENISA – unter dem Vorbehalt, dass die Sicherheit des Mobiltelefons gewährleistet werden kann – mTAN, oder Smartcard-basierte Lösungen mit eigenem Kontroll-Bildschirm wie chipTAN.[5]

Aufgrund der europäischen Zweiten Zahlungsdiensterichtlinie (Payment Service Directive 2, kurz PSD 2) mussten die Banken die Papier-TAN bis zum 14. September 2019 für Zahlungsverkehrskonten abschaffen.[6]

Indizierte TAN-Liste mit Kontrollbild (iTANplus)[Bearbeiten | Quelltext bearbeiten]

Der beim iTAN-Verfahren mögliche Man-in-the-middle-Angriff wird durch das sogenannte iTANplus-Verfahren erschwert, aber nicht verhindert.[7] Bei diesem Verfahren wird vor Eingabe der iTAN ein Kontrollbild angezeigt, in welchem sämtliche Transaktionsdaten noch einmal aufgeführt werden. Außerdem wird als digitales Wasserzeichen das Geburtsdatum des Kontoinhabers angezeigt,[8] welches einem Man-in-the-middle-Angreifer in der Regel nicht bekannt sein sollte. Dadurch soll ein automatisches Generieren eines manipulierten Kontrollbildes durch einen Angreifer erschwert werden. Nachteil dieses Verfahrens ist die Verschlechterung der Ergonomie, da das Kontrollbild schwieriger zu lesen ist als die Aufforderung zur iTAN-Eingabe in normaler Textform.

TAN mit Bestätigungsnummer[Bearbeiten | Quelltext bearbeiten]

Das Verfahren kann um eine Bestätigungsnummer (BEN) erweitert werden, mit der die Bank die Auftragsannahme im Gegenzug quittiert. Das bedeutet, dass ein Angriff als Man-in-the-Middle und nahezu in Echtzeit stattfinden muss, um nicht aufzufallen. Phishing und Pharming fielen auf, da keine (korrekten) BENs zurückgegeben würden.

SMS-TAN (smsTAN, mTAN)[Bearbeiten | Quelltext bearbeiten]

Funktionsprinzip[Bearbeiten | Quelltext bearbeiten]

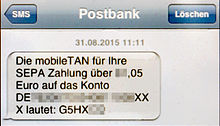

Die Variante SMS-TAN (smsTAN) wird oft auch Mobile TAN (mTAN) genannt und besteht aus der Einbindung des Übertragungskanals SMS. Dabei wird dem Onlinebanking-Kunden nach Übersendung der ausgefüllten Überweisung im Internet seitens der Bank per SMS eine nur für diesen Vorgang verwendbare TAN auf sein Festnetz- oder Mobiltelefon gesendet. Der Auftrag muss anschließend mit dieser TAN bestätigt werden.

Sicherheit[Bearbeiten | Quelltext bearbeiten]

Durch den SMS-Versand der TAN gilt mTAN als sicherer als iTAN oder das klassische TAN-Verfahren. Dadurch, dass die Gültigkeitsdauer der TAN begrenzt ist, zusätzlich die Zielkontonummer (oder Teile davon) sowie der Überweisungsbetrag in der SMS angegeben werden und die TAN nur für genau diese Transaktion gültig ist, soll eine Umleitung auf ein anderes Konto durch einen Man-in-the-middle-Angriff auf die Homebanking-Webseite verhindert werden. Auch werden Phishing-Angriffe auf TANs im mTAN-Verfahren erschwert. Der TÜV Rheinland bescheinigte im Jahr 2006 dem mTAN-System der Postbank AG eine „wirksame Absicherung der von außen zugänglichen technischen Systeme gegen unbefugte Nutzung“.[9] Mitte 2007 erhielt auch das mTAN-System der Fiducia IT AG (IT-Dienstleister der Volks- und Raiffeisenbanken) diese TÜV-Zertifizierung.[10]

Als Vorteil wird angesehen, dass man für Transaktionen unterwegs keine TAN-Liste dabei haben muss. Erfahrungsgemäß wird auch der Verlust des Mobiltelefons eher vom Nutzer bemerkt als der Verlust der Bankkarte oder des TAN-Bogens. Zusätzlich erfährt der Nutzer womöglich per SMS von unautorisierten Überweisungsversuchen, sodass eine Sperrung des Kontos veranlasst werden kann.

Da Mobiltelefone zunehmend mit Internetzugang ausgestattet sind, hat das mTAN-Verfahren grundsätzliche Schwächen, etwa wenn die mTAN auf dasselbe Gerät gesendet wird, das auch für das Online-Banking genutzt wird. Bei einem Verlust des Mobiltelefons besteht zudem der einzige Schutz vor missbräuchlichen Transaktionen in den Zugangsdaten zum Banking. TAN-Generatoren bieten in dieser Hinsicht wesentlich mehr Sicherheit, da sie nicht vernetzt sind.

Entsprechend kann auf einem Smartphone ein „Trojaner“, der die Kontrolle über das System übernimmt, zuerst Benutzernamen und Passwort des Online-Bankings abhören und anschließend vollautomatisch Überweisungen durchführen, indem er sich erst fürs Online-Banking anmeldet, dann eine Überweisung ausfüllt, anschließend die SMS der mTAN abfängt und damit die Überweisung legitimiert. Es reicht theoretisch für einen Trojaner ein einmaliges Anmelden beim Online-Banking über das Smartphone, damit diese Sicherheitslücke ausgenutzt werden kann. Das funktioniert auch, wenn der Angreifer Benutzernamen und Passwort des Online-Bankings auf einem anderen Wege in Erfahrung gebracht hat, z. B. durch ein weiteres Schadprogramm auf dem PC.

Im September 2010 wurde erstmals über neue Varianten des „Banking-Trojaners“ ZeuS berichtet, der mit einer mobilen Variante entsprechende Parallel-Infektionen durchführt.[11] Im Dezember 2012 wurde berichtet, dass damit bereits über 36 Millionen Euro erbeutet worden sind.[12]

Eine weitere Schwachstelle ist die mit der Rufnummer verknüpfte SIM-Karte des Mobiltelefons. Diesbezüglich wurden Angriffe bekannt, bei denen mittels etwa per Trojaner erbeuteter Nutzerdaten die Rufnummer des Opfers auf eine neue SIM-Karte portiert[13] oder von den Angreifern eine Zweit-SIM angefordert wurde,[14] mit der sie anschließend das mTAN-Verfahren aushebeln konnten.

Mögliche Angriffe[Bearbeiten | Quelltext bearbeiten]

Denkbare Angriffe gegen das mTAN-Verfahren basieren darauf, dass die PIN für das Online-Banking im ersten Schritt über herkömmliche Methoden wie Phishing oder Trojaner ausgespäht wird. Sobald der Phisher die PIN hat, kann er sich im Online-Banking des Betrugsopfers anmelden und dessen persönliche Daten auslesen, unter anderem Kontonummer, Bankleitzahl, Adresse sowie die hinterlegte Mobiltelefonnummer für das mTAN-Verfahren. Das genutzte Mobilfunknetz kann über eine Netzabfrage herausgefunden werden. Daher wird die hinterlegte Mobilfunknummer im Online-Banking-Portal nicht mit allen Ziffern angezeigt.

Im zweiten Schritt muss es dem Phisher gelingen, auch die mTAN zu manipulieren.

Zugriff auf die PIN des Opfers[Bearbeiten | Quelltext bearbeiten]

Sobald man die PIN hat, kann man sich selbst (d. h. das eigene Festnetz- oder Mobiltelefon) für das mTAN-Verfahren registrieren lassen. Die dabei von den Banken vorgenommenen Authentisierungsverfahren sind noch nicht ausgereift, es wird aber ständig an einer Optimierung der Prozesse gearbeitet.

Angriff auf das Mobiltelefon[Bearbeiten | Quelltext bearbeiten]

Eine Möglichkeit bestünde darin, auch das Mobiltelefon des Betrugsopfers zu kompromittieren, insbesondere Smartphones sind hier gefährdet. Ein bereits infizierter Computer kann auch das Mobiltelefon des Betrugsopfers infizieren, wenn das Betrugsopfer sein Mobiltelefon mit dem Computer verbindet, zum Beispiel für den eigentlichen Zweck der Synchronisation. Auch denkbar wäre SMiShing oder exploiten des Mobiltelefons.

Auf Grund der anfangs noch geringen zu erwartenden Gewinne durch Betrug mit mobilen Geräten und durch die damals vielen verschiedenen miteinander inkompatiblen Plattformen (Betriebssysteme) der Mobiltelefone waren Handyviren früher nicht zahlreich verbreitet.

Inzwischen werden größtenteils Smartphones mit den Betriebssystemen Android und iOS verwendet, damit hat sich das grundlegend geändert. Deshalb verbieten aktuelle Bedingungen der Geldinstitute die Verwendung ein und desselben Mobiltelefons zum Online-Banking und zum Empfang der mTAN.

Sobald das Mobiltelefon des Betrugsopfers kompromittiert ist, kann der Betrüger beliebige Überweisungen ausführen, während die Anzeige und Signalisierung der mTAN nur für den Betrüger sichtbar sind, nicht jedoch für das Betrugsopfer.

Ein solcher Angriffsversuch mittels eines Spionage-Programms („spyware“) auf dem Mobiltelefon wurde im April 2011 tatsächlich entdeckt.[15]

Einen weiteren Angriffspunkt, unabhängig vom Mobilgerät, haben darüber hinaus ältere SIM-Karten, die noch mit der inzwischen geknackten DES-Verschlüsselung arbeiten. Über eine präparierte Service-SMS ist es dadurch möglich, unbemerkt die SIM-Karte des Opfers zu übernehmen. Aufgrund unzureichend gesicherter Java-VMs auf der SIM-Karte kann man darüber hinaus auch deren Hauptschlüssel („master key“) auslesen und damit die SIM-Karte klonen.[16]

Angriff auf das Mobilfunk-Netz[Bearbeiten | Quelltext bearbeiten]

Weitere Möglichkeiten wären der Einsatz eines IMSI-Catchers oder das Brechen der inzwischen nicht mehr sicheren GSM-Verschlüsselung. Diese Methoden erfordern allerdings örtliche Nähe zum Betrugsopfer, wofür erheblich mehr kriminelle Energie notwendig ist als beim Phishing, das ohne räumlichen Bezug ausgeführt wird.

Durch Ausnutzen einer Sicherheitslücke in dem in Mobilfunknetzen eingesetzten Signalling System 7 ist zudem auch das Abfangen von SMS aus der Ferne möglich, wie Tobias Engel 2014 auf dem 31. Chaos Communication Congress demonstrierte.[17] Anfang 2017 wurde diese Schwachstelle von Kriminellen erfolgreich genutzt, um mTANs umzuleiten und so Geld von Bankkunden zu stehlen[18][19].

Angriff auf den Netzbetreiber[Bearbeiten | Quelltext bearbeiten]

Eine weitere Möglichkeit wäre ein kompromittierter Netzbetreiber, entweder durch einen menschlichen Komplizen oder durch Sicherheitslücken.

Anforderung einer neuen oder zweiten SIM-Karte[Bearbeiten | Quelltext bearbeiten]

Ein Angreifer kann im Namen des Opfers bei dessen Mobilfunkanbieter eine neue SIM-Karte beantragen und sich zusenden lassen oder sofort im Mobilfunk-Shop austauschen lassen (SIM-Swapping). Bei den meisten Mobilfunkanbietern ist das relativ einfach möglich. Allerdings wird üblicherweise die alte Karte ein bis zwei Tage vor Eingang der neuen Karte gesperrt, sodass das Opfer den Angriff leicht bemerken kann.

Weiterhin wurde 2013 in Deutschland ein Angriff bekannt, bei dem die Angreifer, nachdem sie – vermutlich per Trojaner – die Online-Banking-Zugangsdaten sowie die Handynummer des Opfers ausgespäht hatten, eine zweite SIM-Karte als Multi-SIM unter dem Namen des Opfers beim Mobilfunk-Anbieter bestellten. Bei diesem Angebot der Netzbetreiber wird unter derselben Rufnummer eine weitere SIM-Karte ins Mobilfunknetz eingebucht, die sich per Kurzwahl so konfigurieren lässt, dass alle SMS nur von dieser zweiten SIM-Karte empfangen werden.[20] Das Opfer muss das nicht bemerken, da mit dessen Mobiltelefon und der ursprünglichen SIM-Karte weiterhin ein- und ausgehende Anrufe möglich sind.[14]

Die Täter haben dann die uneingeschränkte Kontrolle über das Konto des Opfers: Da die zur Legitimation erforderliche mTAN an ihre SIM-Karte gesendet wird, können sie das Überweisungsgrenzen ändern und beliebig viele Überweisungen auf Fremdkonten tätigen. Entsprechend hoch sind die Schadenssummen bei diesen Angriffen.[21][22]

2014 wurden mehrere Fälle bekannt, bei denen die Täter in Handy-Läden Zweitkarten erhielten, weil sie sich dort nicht, wie eigentlich vorgeschrieben, mit amtlichem Ausweis als Erstkarteninhaber identifizieren mussten.[23]

Portierung der Rufnummer[Bearbeiten | Quelltext bearbeiten]

Der Angreifer kann den Laufzeit- oder Prepaid-Vertrag des Opfers kündigen und danach eine Rufnummernmitnahme zu einem neuen Mobilfunkanbieter auslösen. Für die Kündigung beim alten Anbieter sowie für den neuen Laufzeit- oder Prepaidvertrag und die Rufnummernmitnahme beim neuen Anbieter wird nur die Unterschrift benötigt. Diese lässt sich mit wenig Aufwand fälschen und wird teilweise auch nur ungenügend oder überhaupt nicht geprüft. Ein entsprechender Angriff wurde 2009 in Australien festgestellt.[13]

Es ist möglich, eine betrügerische Adressänderung sowie Kündigung in einem Schreiben an den alten Anbieter in einem Brief gleichzeitig zu formulieren. Die Kündigungsbestätigung sowie die neue SIM-Karte könnte also an eine vom Angreifer frei wählbare Adresse gesandt werden.

Im für den Angreifer günstigsten Fall würde die Rufnummer des Opfers auf seiner alten SIM-Karte um 24 Uhr abgeschaltet werden und für ihn um 6 Uhr angeschaltet werden, was ein erfolgversprechendes Zeitfenster darstellt.

Social Engineering[Bearbeiten | Quelltext bearbeiten]

Bei diesem Angriff wird versucht, Benutzer mittels „Social Engineering“ dazu zu bewegen, von sich aus freiwillig eine Überweisung zu Gunsten der Betrüger zu tätigen. Dazu wird der PC des Opfers mit einem Schadprogramm („Trojaner“) infiziert und danach im Online-Banking-Auftritt der Bank etwa die Meldung angezeigt, man solle im Auftrag der Bank zu „Testzwecken“ eine angebliche „Test-Überweisung“ zu Gunsten der Betrüger ausführen[24] oder es wird angezeigt, eine größere Summe sei fälschlicherweise auf das Konto des Kunden überwiesen worden und dieser solle nun Geld „zurücküberweisen“.[25] In anderen Fällen soll der Nutzer per Überweisung an einem Gewinnspiel teilnehmen oder Daten synchronisieren.[26] Die Banken warnen vor diesen Betrugsversuchen. Eine Bank würde einen Kunden niemals auffordern, eine Überweisung zu tätigen, die dieser nicht selbst veranlasst hat.

Kosten[Bearbeiten | Quelltext bearbeiten]

Der Versand der TAN-Nachrichten per SMS wird dem Kunden von einigen Banken in Rechnung gestellt, oder dieser erhält unter Umständen nur begrenzte Frei-Kontingente.[27] Banken dürfen nach einer Entscheidung des Bundesgerichtshofes[28] von Juli 2017 jedoch nur für den SMS-Versand von solchen TANs Gebühren abrechnen, die tatsächlich verwendet werden.[29]

pushTAN[Bearbeiten | Quelltext bearbeiten]

pushTAN ist ein Mobile-App-basiertes TAN-Verfahren, das einige Nachteile des mTAN-Verfahrens beseitigt. So fallen für die Versendung der pushTAN-Nachrichten bei manchen Geldinstituten keine Kosten an.

Ein Aufwand bei diesem Verfahren ist insbesondere, dass die einschlägigen Apps bei jeder Zurücksetzung oder Neuinstallation eine neue Registrierung erfordern. Bspw. bei den Sparkassen ist dies sowohl über einen per Post verschickten Brief möglich, was eine Unterbrechung bis zur erneuten Registrierung zur Folge hat, als auch über eine SMS, die nach der direkten Registrierung die sofortige Weiternutzung ermöglicht.

Manche Banken nennen das Verfahren statt pushTAN lieber TAN2Go oder appTAN.[30] Im Gebrauch sind auch die Bezeichnungen VR-SecureGo, easyTAN und SpardaSecureApp.[31]

Sicherheit[Bearbeiten | Quelltext bearbeiten]

Wie bei mTAN werden zum Schutz gegen Manipulation die bei der Bank tatsächlich eingegangenen Überweisungsdaten noch einmal in der pushTAN-Nachricht mitgeschickt. Allerdings besteht analog zur Nutzung von mTAN mit einem Smartphone das Risiko, dass sowohl PC als auch Smartphone von Schadsoftware infiziert werden. Zur Verringerung dieser Gefahr versuchen pushTAN-Apps gerootete Geräte zu erkennen und verweigern in diesem Fall ihre Funktion. Außerdem kann mit dem pushTAN-Verfahren die Zwei-Faktor-Authentifizierung auf nur einem Gerät genutzt werden, wodurch ein Angreifer nur den Zugriff auf ein Gerät benötigt.

Ende November 2017 gelang es jedoch den Sicherheitsforschern Vincent Haupert und Nicolas Schneider, die Sicherheitsmechanismen des pushTAN-Verfahren auszuhebeln. Dabei wurde das „App-Härtungsverfahren“ Promon Shield entfernt und die pushTAN-App so manipuliert, dass 1,23 statt 15 Euro überwiesen wurden. Bei der Demonstration auf der Konferenz 34C3 zeigten die beiden Sicherheitsforscher, wie das auf einem Android-Smartphone mit einer vermeintlich harmlosen App aus den Google Play Store ablaufen kann. Promon kündigte an, diese Sicherheitslücken zu schließen.[32][33]

TAN-Generator[Bearbeiten | Quelltext bearbeiten]

Mit einem TAN-Generator (umgangssprachlich auch TAN-Gerät) können TANs elektronisch erzeugt werden. Dafür gibt es mehrere unterschiedliche Verfahren welche auch die Debitkarte umfassen kann, eine Form von Chipkarte, und so die Generation der TAN durchführt.

sm@rt-TAN[Bearbeiten | Quelltext bearbeiten]

Bei diesem 2003 von den Volks- und Raiffeisenbanken eingeführten[34] Verfahren erhält der Nutzer von seinem Kreditinstitut einen TAN-Generator ohne Zifferntasten. Sobald die Kundenkarte (z. B. eine Maestro-Card oder eine V-Pay-Karte) in den Generator eingesteckt wird, können auf Knopfdruck TANs erzeugt werden. Diese TANs können nur der Reihe nach im Online-Banking eingegeben werden. Werden beispielsweise 5 TANs generiert, jedoch nur die zuletzt erzeugte TAN für eine Transaktion verwendet, sind die vorherigen vier TANs ungültig. Das Kreditinstitut kann als Herausgeber der Kundenkarte die Gültigkeit der TANs überprüfen.

Die Generierung der TANs erfolgt über den Chip auf der Kundenkarte. Der TAN-Generator selbst ist nicht individualisiert. Bei einem Verlust der Karte können mit einem beliebigen TAN-Generator gültige TANs erzeugt werden. Da für Transaktionen auch die PIN notwendig ist, ist das eine überschaubare Gefahr.

Dieses Verfahren ist anfällig für Phishing- bzw. Man-in-the-middle-Angriffe, da die generierten TANs für beliebige Transaktionen verwendet werden können. Eine Auftragsbindung findet nicht statt.

eTAN-Generator[Bearbeiten | Quelltext bearbeiten]

Im Dezember 2006 hat die BW-Bank dieses Verfahren eingeführt.[35] Kunden erhalten einen individualisierten TAN-Generator, der unter Einbeziehung eines geheimen Schlüssels, der aktuellen Uhrzeit und der Kontonummer des Empfängers eine temporär gültige TAN erzeugt. Die Empfängerkontonummer muss über das Ziffernfeld des TAN-Generators eingegeben werden. Weitere Personendaten werden nicht verwendet. Das Verfahren wird weiterhin z. B. auch von der BW-Bank und Consorsbank benutzt.

Dieses Verfahren schützt vor Phishing- bzw. Man-in-the-middle-Angriffen, sofern die korrekte Empfängerkontonummer eingegeben wird. Die manuelle Eingabe der Kontonummer ist wenig komfortabel. Bei einem Verlust des TAN-Generators können weiterhin TANs generiert werden. Da für Transaktionen auch die PIN notwendig ist, ist das eine überschaubare Gefahr.

Bei weiteren Banken (z. B. der Santander Consumer Bank) muss statt der Empfängerkontonummer eine für die jeweilige Überweisung generierte Kontrollnummer (Startcode) eingegeben werden. Im Gegensatz zur Eingabe des Empfängerkontos ist dieses Verfahren für Man-in-the-middle-Angriffe anfällig, da die Empfängerkontonummer nicht kontrolliert wird.

Einige TAN-Generatoren anderer Banken erstellen zeitlich begrenzt gültige TANs nur anhand eines individuellen geheimen Schlüssels und der Uhrzeit, ohne Eingabe einer Kontrollnummer oder eines Empfängerkontos. Hier ist weder Kartenlesegerät noch Tastatur am Generator erforderlich. Da keinerlei Auftragsbezug besteht, ist das Verfahren ähnlich Phishing-anfällig wie das vorher beschriebene sm@rt-TAN-Verfahren. Allerdings müsste die unerwünschte Transaktion innerhalb des kurzen Gültigkeitszeitraums der TAN veranlasst werden.

CAP-basierende Verfahren[Bearbeiten | Quelltext bearbeiten]

Bei diesem Verfahren ist auf dem Programmspeicher der Debitkarte, welche im Rahmen Contact EMV eine Chipkarte darstellt, ein zusätzliches Programm mit der Bezeichnung Chip Authentication Program (CAP) vorhanden, welches in Kombination mit dem TAN-Generator oder CAP-Lesegerät (englisch CAP reader) zur Erzeugung von TANs dient.

CAP bietet mehrere unterschiedliche Authentifizierungsmethoden die je nach Bank, Bankenverbund oder Land adaptiert werden und Unterschiede im Ablauf und den im Marketing verwendeten Bezeichnungen umfassen. Die im folgende beschriebenen Punkte stellen die grundsätzlichen Abläufe dar. Dabei steckt der Benutzer seine Debitcard, welche des CAP-Programmodul umfassen muss und in manchen Implementierungen auch eine eigenständige und nur für CAP verwendete Chipkarte sein kann, in das CAP-Lesegerät und je nach Vorgabe wird das CAP-Lesegerät dann durch Eingabe einer PIN freigeschaltet. Danach kann der Transaktionstyp gewählt werden, die meisten CAP-Lesegeräte bieten zwei bis drei Transaktionstypen an, die unter verschiedenen Namen zur Verfügung stehen. Einige der üblichen Implementierungen sind:

Identifizieren

Dabei wird ohne weitere Eingaben vom Benutzer vom CAP-Lesegerät zusammen mit der Chipkarte ein Einmalpasswort erzeugt, mit dem sich der Benutzer beispielsweise auf seiner Banking-Webseite initial anmelden kann. In dieser Anwendung stellt das erzeugte Einmalpasswort eine Zwei-Faktor-Authentisierung dar.

Kontrollnummernverfahren

In diesem Modus erzeugt beispielsweise die Webseite der Bank zur Zeichnung eines Auftrags aus den Auftragsdaten eine Kontrollnummer, manchmal wird diese Kontrollnummer auch als Startcode bezeichnet, welcher der Anwender in das CAP-Lesegerät einzugeben hat. Alternativ kann die Übertragung dieser Daten auch optisch, beispielsweise durch den Flickercode, erfolgen und muss dann vom Benutzer mit den Angaben am Bildschirm verglichen werden. Daraufhin wird vom CAP-Lesegerät zusammen mit der Chipkarte eine genau für diese Kontrollnummer gültige TAN erzeugt und angezeigt. Damit kann genau dieser Kontrollnummer zugeordnete Auftrag, beispielsweise eine Sammelüberweisung, gezeichnet werden.

Signierung

Dieser Modus stellt eine Erweiterung des einfachen Kontrollnummernverfahren dar, in dem nicht nur eine Kontrollnummer übertragen wird, sondern ein Satz aus verschiedenen Datenfeldern wie bei Einzelüberweisung eine Ziel-Kontonummer (IBAN), der zu überweisende Betrag, die Währung und weitere Parameter übertragen und als eine Kombination für diesen Auftrag signiert werden. Die Datenübertragung kann dabei wieder durch manuelle Eingabe in das CAP-Lesegerät erfolgen, was aufgrund der größeren Datenmenge zeitaufwändig und fehleranfällig ist, oder optisch mittels Flicker-Code übertragen und anschließender Kontrolle freigegeben werden. Die so erstellte TAN ist nur für genau diesen Auftrag mit den gezeichneten Daten gültig.

Bei gesperrter Debitkarte (bzw. gesperrter CAP-Karte) werden die dabei erzeugte TANs vom Bankrechner nicht akzeptiert. Ebenso kann es, je nach konkreter Implementierung ist dies je nach Land bzw. Bank verschieden, bei mehrfacher falscher Eingabe der beim Starten des CAP-Lesegeräten nötigen PIN zu einer Sperre der Debitkarte kommen. CAP umfasst auch verschiedene permanente Zähler, welche je nach Implementierung in die TAN-Generierung mit einfließen, und auf der Chipkarte gespeichert sind. Im CAP-Lesegerät hingegen werden keinerlei auftragsbezogenen Daten permanent gespeichert.

chipTAN manuell, Sm@rtTAN plus bzw. SecureTAN plus1[Bearbeiten | Quelltext bearbeiten]

Diese in Deutschland üblichen Verfahren wurde 2006 auf der CEBIT vom Deutschen Genossenschafts-Verlag in der ersten Version HHD (HandHeldDevice)[36] 1.2 unter der Bezeichnung „Sm@rtTAN plus“ vorgestellt.[37] Mit den folgenden Versionen HHD 1.3 und HHD 1.4 (letztere verfügbar ab 2010[38]) wurde danach unter der Bezeichnung „SmartTAN optic“ bzw. „chipTAN comfort“ die Möglichkeit geschaffen, die Auftragsdaten nicht mehr nur manuell, sondern auch per optischer Schnittstelle zu übertragen sowie jeweils die Menge der Auftragsdaten, die an das Gerät übertragen werden und in die TAN-Berechnung mit einfließen, erhöht (siehe chipTAN comfort bzw. SmartTAN optic (Flickering)).

Nachdem eine Überweisung im Online-Banking erfasst worden ist, wird ein (Start-)Code am Bildschirm angezeigt. Nun muss die persönliche Bankkarte in den TAN-Generator eingesteckt werden und der (Start-)Code über das Ziffernfeld des TAN-Generators eingetippt und bestätigt werden. Bei den meisten Instituten müssen danach noch die Empfängerkontonummer (bzw. Teile davon) sowie in manchen Versionen der Betrag der Überweisung eingetippt werden. Ist das nicht der Fall (wie etwa bei der Wüstenrot-Bank), ist der Schritt am TAN-Generator ohne Eingabe zu bestätigen.[39]

Nach Eingabe der TAN im Online-Banking wird der Auftrag ausgeführt. Durch die Eingabe der Kontonummer und des Betrags am TAN-Generator sowie deren Miteinbeziehung in die TAN-Berechnung ist das Verfahren vor Phishing bzw. Man-in-the-middle-Angriffen geschützt.

Auch wenn die Geräte je nach Hersteller unterschiedlich heißen und aussehen, sind sie innerhalb derselben HHD-Version kompatibel, untereinander austauschbar und funktionieren mit Karten mehrerer Kreditinstitute.

Bei einem Verlust der Bankkarte können durch den Finder mit einem beliebigen TAN-Generator, der für dieses Verfahren geeignet ist, weiterhin TANs generiert werden. Da für Transaktionen auch die Online-Banking-Zugangsdaten notwendig sind, ist das eine überschaubare Gefahr. Nachdem eine Bankkarte gesperrt worden ist, werden mit dieser Karte erzeugte TANs vom Kreditinstitut abgelehnt.

Zahlreiche Volks- und Raiffeisenbanken[40] sowie viele Sparkassen bieten dieses Verfahren an.

chipTAN comfort bzw. SmartTAN optic (Flickering)[Bearbeiten | Quelltext bearbeiten]

Bei dieser Weiterentwicklung des in Deutschland üblichen Sm@rtTAN plus-Verfahrens werden die Auftragsdaten mittels optischer Sensoren übertragen.[41] Viele Sparkassen und Volks- und Raiffeisenbanken sowie die Postbank setzen es ein. Die Sparkassen und die Postbank nennen es „chipTAN comfort“, während die Volksbanken die Bezeichnung „SmartTAN optic“ verwenden oder mitunter auch weiterhin von „Sm@rtTAN plus“ sprechen.

Beispielhafter Flickercode für das chipTAN-Verfahren zur Anforderung einer TAN.

Die Kunden erwerben bei chipTAN einen TAN-Generator mit Ziffernfeld, Display und Karteneinschub. Auf der Rückseite des Generators befinden sich fünf Fotodioden als optische Sensoren. Nachdem eine Überweisung im Online-Banking erfasst worden ist, erscheint am Bildschirm eine animierte Grafik, welche horizontal fünf flackernde Schwarz-Weiß-Flächen enthält. Nun muss die persönliche Bankkarte in den TAN-Generator eingesteckt werden und am Bildschirm an die Flicker-Grafik gehalten werden. Die Darstellung des Flickercode am Monitor kann dabei im Regelfall in der Größe angepasst werden, so dass die Darstellung sich mit dem Raster der optischen Sensoren am TAN-Generator deckt. Durch den Flickercode erfolgt dann eine Datenübertragung durch Lichtsignale an den TAN-Generator. Dabei werden Teile der Empfängerdaten, bei einer Einzelüberweisung beispielsweise der (Start-)Code, die Empfängerkontonummer sowie der Überweisungsbetrag, übertragen. Auf der Anzeige des TAN-Generators werden die übermittelten Daten zur Kontrolle und Bestätigung angezeigt. Der Chip der Bankkarte im TAN-Generator errechnet dann eine auftragsbezogene TAN, die im Online-Banking eingegeben wird.

Dieses Verfahren schützt vor Phishing- bzw. Man-in-the-Middle-Angriffen, sofern die im Bildschirm angezeigten Daten vor der Bestätigung auf ihre Richtigkeit geprüft werden. Durch die optische Übertragung brauchen keine Auftragsdaten am TAN-Generator eingegeben zu werden. Da für Transaktionen zusätzlich auch die Online-Banking-Zugangsdaten notwendig sind, ist auch der Verlust der Bankkarte eine überschaubare Gefahr. Sobald eine Bankkarte gesperrt wurde, werden mit dieser Karte erzeugte TANs vom Kreditinstitut ohnehin abgelehnt.

Angriffsmöglichkeiten zeigen sich in Verbindung mit Sammelüberweisungen. Hier wird im Bildschirm des TAN-Generators nur die Anzahl der Posten sowie der Gesamtbetrag angezeigt. Auf die Anzeige der einzelnen Empfängerkontonummern wird verzichtet, da das bei umfangreichen Sammelüberweisungen nicht darstellbar wäre. Bei einem Angriff könnten nun die einzelnen Posten der Sammelüberweisung verändert werden. Solange deren Anzahl und der Gesamtbetrag gleich bleibt, wäre die Manipulation in der Anzeige des TAN-Generators nicht erkennbar.

Eine weitere Angriffsmöglichkeit wäre die Umwandlung einer Einzelüberweisung in eine Sammelüberweisung mit einem Posten. Der Nutzer würde in diesem Fall in der Anzeige des TAN-Generators nur die Anzahl der Posten (hier „1“) und den Betrag angezeigt bekommen. Nachdem das bekannt worden war[42][43] haben die deutschen Sparkassen die Displayanzeige bei Sammelüberweisungen mit nur einem Posten umgestellt. In diesem Fall werden trotz Sammelüberweisung die Empfängerkontonummer sowie der Betrag angezeigt. Bei Volksbanken im GAD-Umfeld sind hingegen Sammelüberweisungen mit nur einem Posten nicht zulässig und werden abgewiesen.

Kritisiert wird bei diesem Verfahren allerdings von einigen Benutzern, dass das Gerät bei unterschiedlichen Bildschirmtypen den „Flicker-Code“ nicht zu erkennen scheint. Hier hilft es oft, das Gerät in einem leicht schrägen Winkel (insb. bei S-PVA-Displays) an den Bildschirm zu halten oder die Bildschirmhelligkeit zu erhöhen. Weiterhin kann es helfen, die Flicker-Geschwindigkeit zu verändern, die Breite des Flicker-Feldes korrekt einzustellen und direkte Einstrahlung von Lichtquellen auf dem Monitor zu verhindern sowie gegebenenfalls die Hardware-Beschleunigung im Browser zu deaktivieren.

Auch kann das Abspielen des „Flicker-Codes“ bei Epileptikern entsprechende Anfälle auslösen.[44]

In allen Fällen ist die Sicherheit mindestens so hoch wie bei Benutzung von TAN- oder iTAN-Listen. Kontrolliert der Benutzer aber die angezeigten Daten im Bildschirm des TAN-Generators und benutzt keine Sammelüberweisung, ist die Sicherheit deutlich erhöht.

Wegen der hohen Sicherheitsmaßnahmen von chipTAN versuchen Betrüger inzwischen, den Benutzer mittels „Social Engineering“ dazu zu bewegen, von sich aus freiwillig eine Überweisung zu Gunsten der Betrüger zu tätigen.

cardTAN[Bearbeiten | Quelltext bearbeiten]

In Österreich ist das CAP-basierende System unter dem Namen „cardTAN“ bei fast allen österreichischen Banken in Verwendung. Die landesspezifischen Details von cardTAN wurden von STUZZA, der Studiengesellschaft für Zusammenarbeit im Zahlungsverkehr GmbH in Wien ausgelegt.[45] CardTAN ist zu den in Deutschland üblichen Verfahren chipTAN nicht kompatibel, so werden eigene, von der STRUZZA zertifizierte TAN-Generatoren benötigt, ist aber im Ablauf zu chipTAN ähnlich. Zur Übertragung der zur Zeichnung notwendigen Daten wird ebenfalls ein Flickercode eingesetzt.[46]

chipTAN-QR und Sm@rt-TAN photo[Bearbeiten | Quelltext bearbeiten]

Da das optische, auf einer Flicker-Grafik basierende chipTAN-Verfahren einige Anforderungen an Bildschirm und Raumbeleuchtung stellt, wird seit 2018 durch die Sparkassen ergänzend das chipTAN-QR-Verfahren angeboten. Bei diesem Verfahren wird durch eine in den TAN-Generator integrierte Kamera ein QR-Code eingelesen.[47]

Da der an den Generator zu übertragende Datensatz anstelle einer animierten sequenziellen Darstellung sofort als ganzes auf dem Bildschirm dargestellt wird und durch das optische System der Kamera die präzise Ausrichtung des TAN-Generators am Bildschirm entfällt, ist die Erkennungsgeschwindigkeit signifikant höher und die Fehlerrate geringer.

Bei den Volks- und Raiffeisenbanken nennt sich das entsprechende Verfahren Sm@rt-TAN photo. Es unterscheidet sich in der angezeigten Grafik, die hier aus einem Farbcode besteht,[48] weshalb die beiden Verfahren nicht miteinander kompatibel sind.

Im Unterschied zum photoTAN- bzw. QR-TAN-Verfahren ist beim chipTAN-QR- und Sm@rt-TAN photo-Verfahren die Nutzung eines kompatiblen TAN-Generators obligatorisch. Die Nutzung einer App ist nicht möglich.

photoTAN und QR-TAN[Bearbeiten | Quelltext bearbeiten]

photoTAN[Bearbeiten | Quelltext bearbeiten]

Das photoTAN-Verfahren wird von einigen Kreditinstituten auch imageTAN oder CrontoSign genannt.

Beim photoTAN-Verfahren werden die Transaktionsdaten als mehrfarbige Mosaikgrafik auf dem Bildschirm angezeigt. Mit einem externen Lesegerät[49] wird dieser 2D-Code eingelesen und entschlüsselt, die Transaktionsdaten zur Kontrolle auf dem Lesegerät angezeigt und die zugehörige TAN generiert. Die so generierte TAN wird dann zur Freigabe der Transaktion eingegeben.

Statt eines Lesegerätes kann auch ein mobiles Gerät wie Smartphone oder Tablet mit einer entsprechenden iOS- bzw. Android-App verwendet werden. Man nimmt damit aber Abstriche an der Datensicherheit in Kauf, da diese Geräte (besonders, wenn sie mit dem Internet verbunden werden) mit Schadprogrammen verseucht werden können.

Zur Initialisierung des Verfahrens muss das Lesegerät bzw. die App auf dem mobilen Gerät ein eindeutiges Erkennungsmerkmal erhalten, und dieses Merkmal muss mit dem Bankkonto verbunden werden. Dazu erhält man i. A. einen Brief mit einem Freischaltcode oder einer Freischaltgrafik, welche man mit dem Lesegerät bzw. der App einscannen muss.

Gibt man nach der Initialisierung bei einer Überweisung die vom Lesegerät bzw. von der App generierte TAN im Online-Banking-Portal ein, so kann dadurch bewiesen werden, dass die Bestätigung vom registrierten Lesegerät bzw. App erzeugt wurde.

In Deutschland wurde das von einem britischen Ableger der Universität Cambridge, Cronto Ltd., entwickelte Verfahren Anfang 2013[50] von der Commerzbank[51] und deren Comdirect Bank[52] eingeführt und wird ebenfalls von den Schweizerischen Raiffeisenbanken[53] sowie der Deutschen Bank[54] eingesetzt. Darüber hinaus wurde es von der niederländischen Rabobank zusammen mit einer weiter entwickelten Version des Lesegeräts (Rabo Scanner) eingeführt.[55] Cronto Ltd. wurde 2013 von VASCO Data Security International Inc. übernommen.[56] Im Zuge von PSD2 und der Abschaffung der iTAN-Liste hat auch die ING photoTAN als alternatives Freigabeverfahren eingeführt.[57]

Das übliche, 25×25 Quadrate große Muster kodiert 100 Bytes.[58][59]

QR-TAN[Bearbeiten | Quelltext bearbeiten]

Ähnlich arbeitet das bereits seit Ende 2012 bei der 1822direkt[60] eingeführte QR-TAN-Verfahren, das zusammen mit der LSE Leading Security Experts GmbH[61] entwickelt wurde. Dieses basiert auf dem offenen OCRA-Algorithmus (RFC 6287[62]) und transportiert die signierten Transaktionsinformationen in einem QR-Code. Die Kopplung, bei dem das Smartphone registriert wird, geschieht über die getrennten Kanäle einer HTTPS-Verbindung und eines Briefversands per Post.

Sicherheit[Bearbeiten | Quelltext bearbeiten]

Beide Verfahren sollen im Vergleich zu iTAN aufgrund der PC-unabhängigen Kontrollmöglichkeit der Überweisungsdaten als geschützter gegen Angriffe von „Trojanern“ oder Man-in-the-Browser-Attacken gelten,[63] solange die Sicherheit des mobilen Gerätes bzw. des photoTAN-Lesegeräts gewährleistet ist.[64] Für die Verwendung ist eine Internetverbindung des mobilen Gerätes (Smartphones, Tablets) nicht zwingend erforderlich, zwischen Online-Banking und mobilem Gerät besteht keine Verbindung. Werden allerdings beim mobilen photoTAN-Banking sowohl die Banking- wie auch die photoTAN-Funktion via App auf demselben mobilen Gerät (z. B. Smartphone) zusammengeführt, sodass die photoTAN-App und die Banking-App direkt miteinander kommunizieren, lassen sich die Überweisungen wieder manipulieren. Solche Apps werden zum Beispiel von der Deutschen Bank, der Commerzbank und der Norisbank bereitgestellt.[65]

TAN-Sicherheit allgemein[Bearbeiten | Quelltext bearbeiten]

Generell können Betrüger versuchen, eine TAN zu erraten. Bei einer sechsstelligen TAN ist die Wahrscheinlichkeit p = 0,000 001 (also 1 : 1.000.000), eine eindeutige TAN mit einem Versuch zu erraten; sie ist höher wenn pro Kombination von Code und Karte mehr als eine TAN gültig ist, wie dies beim chipTAN-Verfahren der Fall ist. Wenn Kunden zur Legitimation aus einer Liste von beispielsweise 100 TANs eine beliebige auswählen können, ist die Wahrscheinlichkeit für Betrüger, eine dieser TANs zu erraten, 1 : 10.000. Wenn ein Betrüger drei Versuche hat, ergibt sich damit eine Erfolgswahrscheinlichkeit von ungefähr 0,03 %.

Anstatt zu raten, können Betrüger versuchen, TANs auszuspähen. Öfters wurde bereits versucht, durch Phishing in den Besitz von Transaktionsnummern zu kommen. In einer Variante wird dem Bankkunden eine E-Mail mit einem Link auf eine falsche Internetadresse der Bank geschickt. Der Text der E-Mail bzw. Internetseite soll den Kunden veranlassen, auf dieser falschen Internetseite seine Kontonummer, seine PIN und auch noch nicht verwendete TANs einzugeben.

Phishing ist erfolgreich, weil viele Nutzer des Online-Bankings nicht genau überprüfen, ob die im Browser angezeigte Seite auch wirklich von der gewünschten Bank stammt. Beim klassischen TAN-Verfahren sind Betrüger erfolgreich, wenn sie Kontonummer, PIN und eine beliebige, noch nicht benutzte TAN erfahren, d. h. Kunden diese Daten auf der gefälschten Internetseite eintragen. Beim iTAN-Verfahren haben Betrüger eine geringe statistische Wahrscheinlichkeit, eine erbeutete iTAN verwerten zu können.

Die Sicherheit des iTAN-Verfahrens ist differenziert je nach Bedrohungstyp zu sehen. Während beim klassischen TAN-Verfahren im Mittel 50 TANs auf einem TAN-Bogen gültig sind (der TAN-Bogen enthält 100 TANs, von denen im statistischen Mittel die Hälfte bereits verbraucht sind), ist beim iTAN-Verfahren jeweils nur die einzige TAN gültig, welche die Bank während der Transaktion abfragt. Es bietet daher einen guten Schutz gegen Phishing, sofern der Bankkunde nicht zu viele iTANs in eine Phishing-Seite eingibt. Es bietet keinen Schutz gegen Man-in-the-Middle-Angriffe, worauf verschiedene Veröffentlichungen hingewiesen haben.[66][67][2]

Entsprechende Angriffe werden per Trojaner, z. B. durch Ändern des verwendeten DNS-Servers sowie der SSL-Root-Zertifikate,[68] oder durch direktes Eingreifen des Trojaners in die Programme auf dem Rechner, etwa per Man-in-the-Browser-Angriff, durchgeführt. Dabei werden die tatsächlichen Überweisungsdaten im Hintergrund durch die Betrüger ersetzt sowie auch die Kontoübersichtsseiten so manipuliert, dass der Betrug nicht auffällt.[4]

Die Sicherheit des klassischen TAN-Verfahrens sowie des iTAN-Verfahrens ist begrenzt, da die TAN nicht direkt mit dem Inhalt der Überweisung verknüpft wird. Dadurch kann die Bank nicht alleine mit Hilfe der übermittelten TAN entscheiden, ob der Auftrag korrekt ist. Dagegen bietet das mTAN-Verfahren einen besseren Schutz gegen Phishing- und Man-in-the-middle-Angriffe. Bei einigen Geldinstituten wird dem Kunden beim Versand der mTAN der Überweisungsbetrag und die Empfänger-Kontonummer im Text mitgesendet. Dadurch haben Kunden die Möglichkeit, diese Daten mit der bei der Bank eingegebenen Überweisung zu vergleichen und einen möglichen Betrug zu bemerken. Dabei muss man beim Empfang der SMS aber nicht nur die mTAN lesen, sondern auch Betrag und Empfänger-Kontonummer überprüfen.

Allerdings wurde das mTAN-Verfahren bereits durch parallele Schadsoftware-Infektionen von PC und Mobiltelefon gebrochen. Entsprechende Handymalware ist für Symbian OS, Blackberry OS, Windows Mobile und Android bekannt.[69] Darüber hinaus wurde mTAN mehrfach dadurch ausgehebelt, dass sich die Angreifer unter Vorspiegelung falscher Tatsachen Ersatz- oder Zweit-SIM-Karten für die Mobilnummern der Opfer von den entsprechenden Mobilfunk-Anbietern ausstellen ließen (SIM-Swapping).

Auch Verfahren, die auf elektronischen Unterschriften basieren, wie das HBCI-Verfahren mit Chipkarte, bieten keinen höheren Schutz. Hier wird aus dem Inhalt der Überweisung mit kryptographischen Verfahren eine Prüfsumme berechnet und an die Bank übermittelt. Die Bank kann hier anhand der Prüfsumme feststellen, ob die Überweisung vom Kunden kommt oder nicht, und auch, ob die Überweisung seit dem Signiervorgang unverändert ist. Sofern ein Kunden-PC mit Schadsoftware („Trojanern“ oder Viren) infiziert ist, könnten Daten bereits manipuliert an den Kartenleser geleitet werden. Sofern nicht ein Secoder-fähiges Kartenlesegerät verwendet wird und die jeweilige Bank sowie die Homebanking-Software die Secoder-Erweiterung mit den Secodervisualisierungstexten für HBCI unterstützen, ist nicht sichtbar, welche Daten zur elektronischen Signatur vorliegen.

Neuere TAN-Verfahren mit einem TAN-Generator (z. B. chipTAN comfort/smartTAN optic) verknüpfen die TAN mit den Auftragsdaten. Die damit erzeugten TANs können nicht für abweichende (betrügerische) Überweisungen genutzt werden. Sofern Überweisungsdaten durch Schadsoftware verändert werden, sind diese veränderten Werte auf der Anzeige des TAN-Generators sichtbar. Der Bankkunde kann die Transaktion in diesem Fall abbrechen. Da der TAN-Generator nicht an den PC angeschlossen wird, ist eine Manipulation der Anzeige ausgeschlossen. Alle bisherigen technischen Angriffsarten können damit wirkungsvoll verhindert werden. Einzige Gefahrenquelle bleibt der sorglose Umgang mit den angezeigten Auftragsdaten im Bildschirm des TAN-Generators.

Allerdings wird aufgrund der hohen Sicherheit von Verfahren mit dedizierten Signaturgeräten mit eigenem Bildschirm zur Kontrolle der Überweisungsdaten wie chipTAN oder photoTAN inzwischen versucht, den Benutzer mittels „Social Engineering“ dazu zu bewegen, von sich aus, freiwillig eine Überweisung zu Gunsten der Betrüger zu tätigen.

Geschichte[Bearbeiten | Quelltext bearbeiten]

Das PIN/TAN-Verfahren wurde bereits zu Zeiten des Btx-Onlinebankings benutzt. Die Idee wird Alfred Richter zugeschrieben, dem technischen Leiter der damaligen Verbraucherbank (heute Norisbank).[70] Zunächst war dieser Zugriffsschutz 1976 nur für den internen Gebrauch gedacht, ab 1979 führte die Bank Onlinebanking ein.

2002 wurde dem oberösterreichischen Unternehmen TeleTan das Patent EP1259046 erteilt für ein Verfahren der Übermittlung von einzelnen TANs per SMS.[71] Keine Bank erkannte jemals das Patent an, man entwickelte ähnliche Verfahren. Ein Rechtsstreit zwischen dem Vertreter von TeleTan, Rechtsanwalt Bruno Steiner, und einer Reihe von Banken dauert von 2006 bis heute (Stand 2018).[72]

Siehe auch[Bearbeiten | Quelltext bearbeiten]

Weblinks[Bearbeiten | Quelltext bearbeiten]

Einzelnachweise[Bearbeiten | Quelltext bearbeiten]

- ↑ Postbank mit neuem TAN-System gegen Phishing. heise.de, 7. August 2005; abgerufen am 3. Februar 2018

- ↑ a b c Daniel Bachfeld: Erfolgreicher Angriff auf iTAN-Verfahren. Heise Newsticker, 11. November 2005; abgerufen am 3. Februar 2018

- ↑ a b Christiane Schulzki-Haddouti / dab: BKA: iTAN-Verfahren keine Hürde mehr für Kriminelle. In: heise Security. 18. Mai 2009, abgerufen am 8. Oktober 2010.

- ↑ a b Katusha: LKA zerschlägt Ring von Online-Betrügern WinFuture.de, 29. Oktober 2010

- ↑ “High Roller” online bank robberies reveal security gaps European Union Agency for Network and Information Security, 5. Juli 2012

- ↑ Papier-TAN-Listen schrittweise abgeschafft. MDR, archiviert vom (nicht mehr online verfügbar); abgerufen am 6. Oktober 2018.

- ↑ dab: Verbessertes iTAN-Verfahren soll vor Manipulationen durch Trojaner schützen. In: heise online. 26. Oktober 2007, abgerufen am 8. Oktober 2010.

- ↑ Fiducia AG: Onlinebanking mit iTANplus. In: Fiducia AG. 15. Oktober 2007, archiviert vom (nicht mehr online verfügbar) am 2. Juli 2011; abgerufen am 2. Februar 2012.

- ↑ bb: TÜV-Zertifizierung für mobile TAN der Postbank. In: heise online. 18. April 2006, abgerufen am 8. Oktober 2010.

- ↑ Das mobileTAN-Verfahren der FIDUCIA IT AG erhält Siegel des TÜV Rheinland. In: Website der FIDUCIA IT AG. 2. Mai 2007, archiviert vom (nicht mehr online verfügbar) am 10. Juli 2012; abgerufen am 8. Oktober 2010.

- ↑ Daniel Bachfeld: Banking-Trojaner ZeuS nimmt SMS-TAN-Verfahren ins Visier. Heise Security, 27. September 2010; abgerufen am 3. Februar 2018

- ↑ Online-Banking: Kriminelle erbeuten mit Handy-Trojaner 36 Millionen Euro. e-recht24.de (zum Zitmo-Trojaner); abgerufen am 11. Dezember 2012

- ↑ a b Christian Kirsch: mTAN in Australien ausgehebelt Heise Newsticker, 14. Oktober 2009; abgerufen am 3. Februar 2018

- ↑ a b Urs Mansmann: Angriff per mTAN. In: c’t Magazin für Computertechnik. Band 18, 2013.

- ↑ Angriffe auf deutsche mTAN-Banking-User Heise Security, 5. April 2011

- ↑ Jürgen Schmidt: DES-Hack exponiert Millionen SIM-Karten. In: Heise online, Heise Security. 31. Juli 2013, abgerufen am 25. Juli 2017.

- ↑ 31C3: Mobilfunk-Protokoll SS7 offen wie ein Scheunentor Heise Newsticker, 28. Dezember 2014

- ↑ Fabian A. Scherschel: Deutsche Bankkonten über UMTS-Sicherheitslücken ausgeräumt. 3. Mai 2017, abgerufen am 5. Mai 2017: „Kriminelle haben mit Zugriff auf das Online-Banking deutscher Bankkunden deren Konten ausgeräumt. Die gelang ihnen wohl, in dem sie Mobil-TANs (mTANs), die für die Geräte der Kunden bestimmt waren, umleiteten und so die Überweisungen autorisieren konnten. Diese Umleitungen wurden offenbar durch seit Jahren bekannte Sicherheitslücken im SS7-Protokoll des UMTS-Netzes ermöglicht.“

- ↑ Schwachstelle im Mobilfunknetz: Kriminelle Hacker räumen Konten leer. In: Sueddeutsche Zeitung. 3. Mai 2017, abgerufen am 5. Mai 2017.

- ↑ MultiSIM & Co.: Eine Nummer, mehrere SIM-Karten teltarif.de

- ↑ Bundesweite Betrugsserie im Online-Banking Süddeutsche.de, 24. Oktober 2013

- ↑ 77.826,33 Euro einfach abgebucht Süddeutsche.de, 9. Oktober 2013

- ↑ Neue Betrugsserie mit der mobilen Tan-Nummer Süddeutsche.de, 17. August 2014

- ↑ Ronald Eikenberg: Online-Banking-Trojaner hat es auf chipTAN-Nutzer abgesehen Heise Security, 5. September 2012, abgerufen am 3. Februar 2018

- ↑ Bert Ungerer: Trojaner gaukelt Fehlüberweisung vor Heise Security, 1. Juni 2013

- ↑ Postbank, Aktuelle Sicherheitshinweise abgerufen am 6. Dezember 2013

- ↑ Achim Sawall: Onlinebanking: Kosten für TANs per SMS tragen oft die Kunden. In: Golem.de. 7. November 2011 (golem.de [abgerufen am 25. Juli 2017]).

- ↑ BGH, Urteil vom 25. Juli 2017, Az. XI ZR 260/15 (noch unveröffentlicht, Stand 15. Juli 2017)

- ↑ Augsburger Allgemeine: BGH: Nur tatsächlich eingesetzte SMS-TAN dürfen extra kosten. In: Augsburger Allgemeine. 25. Juli 2017 (augsburger-allgemeine.de [abgerufen am 25. Juli 2017]).

- ↑ Dominik Hayon: Online-Banking ändert sich für viele: iTANs werden abgeschafft. 24. Dezember 2018, abgerufen am 2. Oktober 2019.

- ↑ Girokonten und Onlinebanking - Tan-Verfahren im Überblick. Stiftung Warentest, 17. September 2019, abgerufen am 2. Oktober 2019.

- ↑ 34C3 – Die fabelhafte Welt des Mobilebankings. In: youtube.com. media.ccc.de, 28. Dezember 2017, abgerufen am 6. August 2018.

- ↑ 34C3: „Nomorp“ hebelt Schutzschild zahlreicher Banking-Apps aus. In: heise online. Abgerufen am 6. August 2018 (deutsch).

- ↑ Bundesverband der Deutschen Volksbanken und Raiffeisenbanken: Volksbanken und Raiffeisenbanken setzen auf die Chipkarte und HBCI gegen Phishing presseportal.de, 12. August 2005, abgerufen am 21. August 2019

- ↑ Pressemitteilung der BW-Bank zum TAN-Generator. (PDF) 4. Januar 2007, archiviert vom (nicht mehr online verfügbar) am 19. September 2010; abgerufen am 29. Januar 2014.

- ↑ Bundesverband deutscher Banken e. V. et al. (Hrsg.): ZKA-TAN-Generator. Belegungsrichtlinien für das chipTAN-Verfahren. 16. April 2018, S. 7 (hbci-zka.de [PDF; abgerufen am 2. Februar 2021]).

- ↑ DG VERLAG präsentiert innovative Kartenlösungen dgv-webservices.de, Deutscher Genossenschafts-Verlag eG, 20. Januar 2006 (PDF; 102 kB) (Memento vom 4. März 2016 im Internet Archive)

- ↑ Sm@rt-TAN plus bbbank.de, BBBank eG, abgerufen am 27. September 2015

- ↑ Online-Banking mit der TAN-Box: sicher und bequem. (Memento vom 15. Februar 2010 im Internet Archive) wuestenrotdirect.de, Wüstenrot Bank AG Pfandbriefbank, April 2013 (PDF; 312 kB)

- ↑ Das TAN-Verfahren Sm@rtTAN plus. vb-hohenneuffen.de, Volksbank Hohenneuffen eG, archiviert vom (nicht mehr online verfügbar) am 13. April 2014; abgerufen am 10. April 2014.

- ↑ chipTAN Flickercodes, reverse engineering. 4. Juni 2012, abgerufen am 3. September 2022.

- ↑ Man-in-the-Middle-Angriffe auf das chipTAN comfort-Verfahren im Online-Banking RedTeam Pentesting GmbH, 23. November 2009, abgerufen am 27. Oktober 2010

- ↑ chipTAN-Verfahren-der-Sparkassen-ausgetrickst auf Heise Security

- ↑ Bedienungsanleitung tanJack optic SR. (PDF) In: reiner-sct.com. Reiner SCT, abgerufen am 25. Dezember 2022: „11.3 Hinweis für Epileptiker“

- ↑ Die cardTAN raiffeisen.at, Info-Seite der Raiffeisen Bankengruppe Österreich, abgerufen am 1. April 2014

- ↑ Die neue cardTAN ebankingsicherheit.at, Gemalto N.V., abgerufen am 22. Oktober 2014

- ↑ sparkasse.de Übersicht der Varianten von chipTAN, abgerufen am 22. August 2019

- ↑ vr-dienste.de Sicherheitsverfahren sm@rtTAN photo, abgerufen am 22. August 2019

- ↑ Bedienungsanleitung photoTAN-Lesegerät auf commerzbanking.de (Memento vom 21. Februar 2014 im Internet Archive)

- ↑ Ankündigung der Zusammenarbeit (Memento vom 2. Dezember 2013 im Internet Archive) der Commerzbank mit Cronto vom 6. Februar 2013, abgerufen am 19. August 2013

- ↑ commerzbanking - photoTAN. In: commerzbanking.de. Commerzbank Aktiengesellschaft, archiviert vom (nicht mehr online verfügbar) am 22. April 2014; abgerufen am 30. April 2013.

- ↑ Neu bei comdirect: photoTAN. Pressemitteilung. In: comdirect.de. comdirect bank AG, 9. April 2013, abgerufen am 30. April 2013.

- ↑ Raiffeisen lanciert E-Banking-Login per PhotoTAN (PDF) raiffeisen.ch, Raiffeisen Schweiz Genossenschaft, 19. November 2012 (PDF; 42,6 kB)

- ↑ Die photoTAN – Unser Bild für Ihre Sicherheit deutsche-bank.de, Deutsche Bank AG, abgerufen am 12. März 2015

- ↑ Rabobank Selects VASCO CrontoSign Technology for Online Banking Security and Customer Convenience (Memento vom 24. Juli 2015 im Internet Archive) vasco.com, VASCO Data Security International Inc., 18. September 2014

- ↑ VASCO Announces Acquisition of Cronto (Memento vom 2. April 2015 im Internet Archive) vasco.com, VASCO Data Security International Inc., 20. Mai 2013

- ↑ photoTAN. In: www.ing.de. ING-DiBa AG, abgerufen am 9. September 2019.

- ↑ Generate CrontoSign images with Image Generator SDK

- ↑ Secure Offline Transaction Signing (Memento vom 22. September 2020 im Internet Archive)

- ↑ 1822direkt bietet ab sofort QR-TAN an. In: 1822direkt.com. 1822direkt Gesellschaft der Frankfurter Sparkasse mbH, archiviert vom (nicht mehr online verfügbar) am 21. Februar 2014; abgerufen am 30. April 2013.

- ↑ LinOTP QR-TAN Verfahren (Memento vom 8. Dezember 2015 im Internet Archive) lsexperts.de, LSE Leading Security Experts GmbH; abgerufen am 27. November 2015

- ↑ RFC – OATH Challenge Response Algorithm. (englisch).

- ↑ Kristina Beer: Commerzbank bietet photoTAN an. In: heise.de. 7. Februar 2013, abgerufen am 30. April 2013.

- ↑ Handy als TAN-Generator Heise Security, 21. Dezember 2012

- ↑ Vincent Haupert: PhotoTAN-Banking ist nicht sicher. Friedrich-Alexander-Universität Erlangen-Nürnberg, 20. Oktober 2016, abgerufen am 31. Oktober 2016.

- ↑ Forschungsgruppe „RedTeam“ der RWTH Aachen warnt vor trügerischer Sicherheit des neuen iTAN Verfahren RedTeam Pentesting GmbH, 25. August 2005, abgerufen am 27. Oktober 2010

- ↑ Daniel Bachfeld: iTAN-Verfahren unsicherer als von Banken behauptet. In: Heise Newsticker. 26. August 2005, abgerufen am 27. Oktober 2010.

- ↑ Banking-Trojaner-Infektion ohne Trojaner Heise Security, 23. Juli 2014

- ↑ Zeus-Trojaner verstärkt Angriffe auf mTANs. Heise Security, 7. August 2012.

- ↑ Vor 30 Jahren: Online-Banking startet in Deutschland. Heise Newsticker, 12. November 2010.

- ↑ Europäische Patentschrift EP1259046 (PDF) wixstatic.com; abgerufen am 13. September 2018.

- ↑ Erbitterter Rechtsstreit um TAN-Verfahren: „Die lachen ja in Wirklichkeit über uns“. orf.at, 3. August 2018; abgerufen am 21. August 2018.

![{\displaystyle P={\frac {100}{10^{6}}}+\left(1-{\frac {100}{10^{6}}}\right)\cdot \left[{\frac {100}{10^{6}-1}}+\left(1-{\frac {100}{10^{6}-1}}\right)\cdot {\frac {100}{10^{6}-2}}\right]=0{,}0002999703\ldots \approx 0{,}03\,\%}](https://wikimedia.org/api/rest_v1/media/math/render/svg/de814f5a8b5d18be79b809b7c00c9d771e4748c2)